der Bundeswehr schnelle und flexible Reaktionen auf Angriffe gegen die IT der Bundeswehr im Inund

Ausland

In heutigen Konfliktszenarien setzen Angreifer auf eine Kombination aus klassischen Militäreinsätzen, Propaganda in den Medien und sozialen Netzwerken sowie direkte Angriffe auf Informationstechnik (IT)-Systeme. Das Vorgehen von scheinbar unsichtbaren Gegnern in „hybrider Kriegsführung“ ist allgegenwärtig. Wie antwortet die Bundeswehr erfolgreich und resilient auf Cyberangriffe?

Zunächst einmal kommt es für die Bundeswehr darauf an, ihre eigene Führungsfähigkeit und damit Ihre IT zu schützen. Für den Schutz privater IT gegenüber den Bedrohungen und Gefährdungen aus dem Internet sind zunächst einmal die Betreiber selbst verantwortlich. Das gilt auch im Rahmen der Verteidigung gegen einen militärischen Gegner. Wie das erfolgreich gestaltet werden kann, ist beim Bundesamt für Sicherheit in der Informationstechnik (BSI) sowie – unter dem Stichwort zivile Verteidigung – beim Bundesamt für Bevölkerungsschutz und Katastrophenhilfe zu erfahren.

Eine ununterbrochene abgesicherte und resiliente Führungsfähigkeit ist von zentraler Bedeutung für eine verteidigungsfähige Bundeswehr. Die Informationssicherheit ist daher heute eine der wesentlichen Voraussetzungen für die Einsatzbereitschaft und den Einsatz. Ohne die gesicherte Verfügbarkeit, die Integrität und die Vertraulichkeit von Daten können wir heute unseren Auftrag weder im Grundbetrieb noch im Einsatz erfüllen. Deshalb kommt dem Schutz unserer Informationen bei deren Bearbeitung, Übertragung und Speicherung eine entscheidende Bedeutung zu. Lassen Sie uns aber zunächst auf die allgemeine Lage eingehen, in der unsere Gesellschaft sich befindet:

Der Kampf gegen (staatliche) Hacker und Kriminelle im Cyberraum

Bereits vor 2023 waren Ransomware-Angriffe weit verbreitet. Weltweit wurden auch größere Unternehmen und öffentliche Institutionen Opfer von Erpressungssoftware. In 2024 wurden diese Angriffe noch raffinierter und gezielter angewendet. Staatliche Akteure und Cyberkriminelle setzen verstärkt KI-basierte Techniken ein, um Schwachstellen in Netzwerken zu identifizieren und auszunutzen. Besonders kritische Infrastrukturen wie Gesundheitswesen und Energieversorgung stehen im Fokus. Phishing bleibt eine der effektivsten Methoden für Angreifer, um an sensible Informationen zu gelangen. Mit der Zunahme vernetzter Geräte wächst auch die Angriffsfläche für Cyberkriminelle. Wir beobachten vermehrt Angriffe auf IoT-Geräte (Internet of Things), wie smarte Heimgeräte und industrielle IoT-Anwendungen. Aber auch in Bezug auf Cloud-Systeme allgemein wurde über Sicherheitsvorfälle berichtet.

Angreifer bleiben meist im Verborgenen – die Schwierigkeit einer Attribuierung

Bereits mit niedrigschwelligen Cyberangriffen können Gegnerinnen und Gegner unerkannt spürbare Wirkung erzielen. Bei sogenannten DDoS-Angriffen nutzen Angreifende angemietete Bot-Netze, deren Geräte weltweit verteilt sind. Wenn es kein „Bekennerschreiben“ im Netz gibt, ist eine Zuordnung zu einem bestimmten Angreifer kaum möglich. Ein Botnet ist ein Netzwerk infizierter Computer, das aus der Ferne gesteuert und dazu verwendet werden kann, Spam zu senden, Malware zu verbreiten oder DDoS-Angriffe durchzuführen – alles ohne die Zustimmung der Gerätebesitzer.

Das statistische Nachhalten erkannter Pings, Port-Scans oder einzelner E-Mails, beispielsweise einer Schadsoftwarewelle, liefert zwar sehr große Informationsmengen, die statistische Aussagen zulassen, jedoch keine Bewertung hinsichtlich konkreter Gefährdungen oder gar um welche Angreifer es sich handelt. Von hoher Relevanz sind dagegen potenziell schädliche Ereignisse innerhalb der Netze der Bundeswehr, also auf Servern und am Arbeitsplatz-PC erkannte Schadsoftware oder schadhafte Ereignisse, die durch die kaskadierten Schutzmaßnahmen nicht erkannt wurden. Hier kann man durch weitergehende Analysen gegebenenfalls die Techniken, Taktiken und Prozeduren, mit denen von bekannten Mustern vergleichen und so auf bestimmte Angreiferinnen und Angreifer schließen.

Unabhängig davon, ob es sich um Ereignisse an den Firewalls, auf den Arbeitsplatzrechnern oder im Netzwerk handelt: Ob und wie einzelne Ereignisse zu „einem“ Angriff zusammengehören, lässt sich überhaupt nur in wenigen Ausnahmefällen, bei konkretem Verdacht mit sehr hohem Aufwand, etwa durch IT-forensische Untersuchungen, feststellen. Die Zuordnung und eine konkrete Attribuierung jedes Einzelfalles ist also schlichtweg nicht möglich und letztlich zum Festlegen geeigneter Schutzmaßnahmen für unsere Systeme grundsätzlich auch nicht relevant. Große Phishing-Angriffe können zum Beispiel sehr gut durch technische Anpassung geblockt werden. Spear-Phishing Angriffe, also zielgerichtete und auf das Opfer präparierte Köder, sind durch präventive Awareness-Schulungen für Angehörige der Bundeswehr besser zu erkennen und abzuwehren.

Kontinuierliche Verbesserung durch ein funktionierendes Information Security Management System (ISMS)

Angreifer entwickeln ihre Techniken ständig weiter und nutzen bereits die Vorteile von KI-Systemen. Die Bundeswehr hat sich auf Szenarien im Cyberraum bestmöglich vorbereitet. Dazu sind unterschiedliche Vorkehrungen getroffen. Dies sind zum einen neben personellen vor allem technische Maßnahmen und zum anderen organisatorische Maßnahmen, also auch Prozesse, welche die gesamte Kette von Detektion, Reaktion und Prävention umfassen.

Seit 2017 ist dem Stellvertreter des Inspekteurs Cyber- und Informationsraum (CIR) auch das Amt des „Chief Information Security Officer der Bundeswehr“ (CISOBw) übertragen, welche ich beide im April 2018 übernommen habe. Als Angehöriger des Kommandos CIR in Bonn bin ich daher für die Informationssicherheit in der gesamten Bundeswehr verantwortlich. Als CISOBw ist mir das Zentrum für Cyber-Sicherheit der Bundeswehr (ZCSBw) in Euskirchen fachlich und seit dem 01.10.2022 auch truppendienstlich unterstellt. Es ist die zentrale Dienststelle zur Gewährleistung eines umfassenden Schutzes der IT-Systeme und -Services der Bundeswehr. Mit seinem Cyber-Security-Operations-Centre (CSOCBw) inklusive des Computer Emergency Response Teams gewährleistet das Zentrum schnelle und flexible Reaktionen bei Angriffen gegen die IT der Bundeswehr im In- und Ausland.

Detektion von Ereignissen und Sicherheitsvorkommnissen

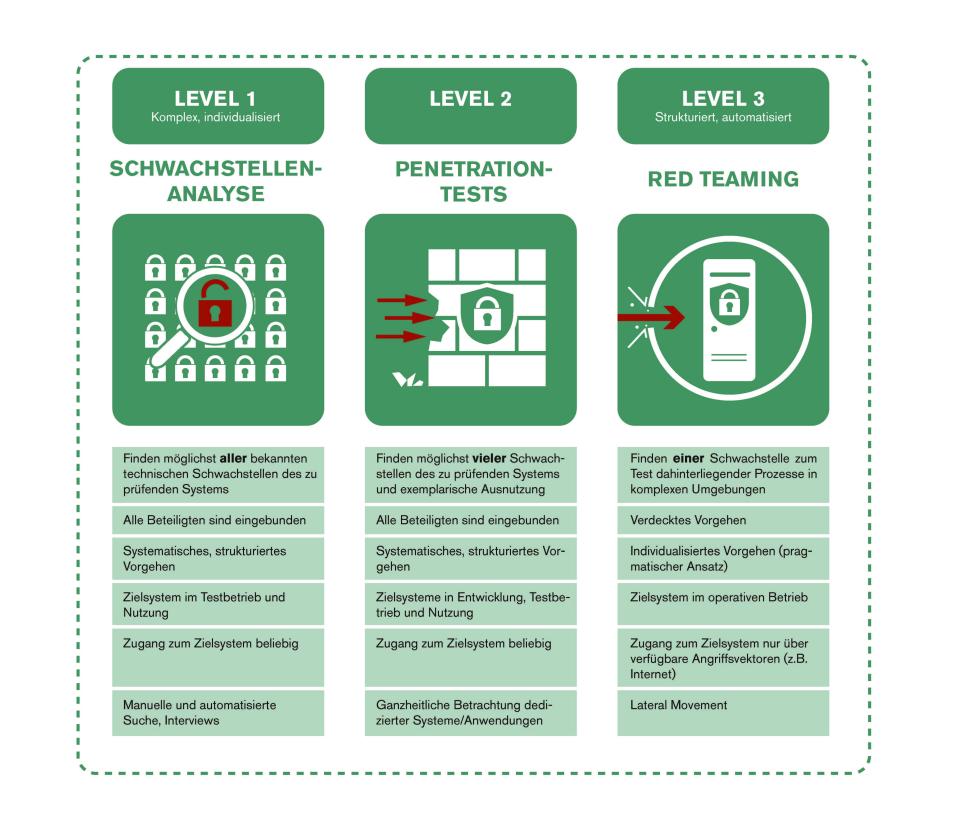

Innerhalb der Netze der Bundeswehr und an den Netzübergängen zu anderen Netzen, wird der Netzwerkverkehr kontinuierlich auf Anomalien, zum Beispiel Schadsoftwareereignisse oder außergewöhnlichen Abfluss von Datenmengen in das Internet, überwacht. Netzwerksensoren erfassen alle Ereignisse und Auffälligkeiten und werden im Rahmen eines „Security Information and Event Managements“ durch Analystinnen und Analysten des Lage- und Überwachungszentrums im CSOCBw 24/7 ausgewertet und bearbeitet. Die Wirksamkeit umgesetzter Maßnahmen zur Cybersicherheit werden in der Bundeswehr auch regelmäßig durch Sicherheitsinspektionen, Schwachstellenanalysen, Penetrationstests und Red Teaming-Einsätze überprüft. Dies erfolgt auch unabhängig von besonderen Lagen im Regelbetrieb.

Reaktion

Das CSOCBw im Zentrum für Cyber-Sicherheit der Bundeswehr bearbeitet alle sicherheitsrelevanten Vorkommnisse in der IT der Bundeswehr als zentrale Stelle für den gesamten Geschäftsbereich des BMVg auf operativer Ebene. So kann der CISOBw die Informationssicherheit mit all ihren komplexen Herausforderungen erfolgreich steuern, überwachen und bedarfsorientiert, beispielsweise mit den weltweit einsetzbaren Incident-Response-Teams, auf Vorfälle, die strategische Auswirkungen erreichen können, reagieren.

Prävention

Die Abteilung Überprüfung und Unterstützung des ZCSBw ist zuständig für die präventive Sicherheit der IT in der Bundeswehr. Durch die vier Regionalzentren in Wilhelmshaven, Ulm, Berlin/Storkow und Köln/Münster stellt die Abteilung ihre Prüf- und Unterstützungsleistungen den Organisationsbereichen und Dienststellen der Bundeswehr in der Fläche zur Verfügung. Zudem werden in der Bundeswehr die IT-Grundschutzmaßnahmen des BSI durch eigene Vorgaben und Richtlinien umgesetzt. Technik und Prozesse sind nichts ohne die Wachsamkeit der Soldatinnen und Soldaten sowie zivilen Mitarbeiterinnen und Mitarbeiter. Ihre Aufmerksamkeit ist entscheidend, ebenso wie die schnelle und richtige Reaktion. Es kommt auf jeden Angehörigen der Bundeswehr an. Sie sind, bildlich gesprochen, die letzte Verteidigungslinie.

Durch regelmäßige fachliche Informations- und Awareness-Veranstaltungen bleiben die IT-Nutzenden auf dem aktuellen Stand. Eine Besonderheit bildet dabei das Angebot des ZCSBw mit „Phishing as a Service“. Damit wird in der Bundeswehr ein ganz besonderes Werkzeug zur Durchführung von Awareness-Schulungen zur Verfügung gestellt. Durch das Versenden eigens angefertigter, fingierter Phishing-E-Mails und der Auswertung der Ergebnisse, werden die betroffenen Nutzenden, zum Beispiel im Verantwortungsbereich einer Dienststelle, über Gefahren aus dem Cyber- und Informationsraum und die Bedrohung durch Phishing informiert und die Verhaltensregeln gefestigt.

Die sogenannte Vulnerability Disclosure Policy (VDPBw) wurde eingeführt, um die Sicherheit der IT-Systeme der Bundeswehr zu verbessern. Diese Richtlinie ermöglicht es Sicherheitsexperten und der allgemeinen Öffentlichkeit, Schwachstellen in den IT-Systemen der Bundeswehr zu melden. Die Einführung der VDPBw bringt mehrere Vorteile mit sich. Erstens fördert sie die Zusammenarbeit zwischen der Bundeswehr und externen Sicherheitsforschern. Potenzielle Sicherheitslücken werden schneller identifiziert und geschlossen. Zweitens trägt die VDPBw zur Erhöhung des Sicherheitsbewusstseins innerhalb der Organisation bei. Indem die Bundeswehr eine offizielle Methode zur Meldung von Schwachstellen bereitstellt, signalisiert sie, dass Sicherheit ein prioritäres Anliegen ist. Drittens kann die VDPBw dazu beitragen, das Vertrauen der Öffentlichkeit in die Cybersicherheit der Bundeswehr zu stärken. Die Bundeswehr zeigt, dass sie aktiv auf Sicherheitsbedrohungen reagiert und offen für externe Hilfe ist. Die vollständige VDPBw kann auf der offiziellen Website der Bundeswehr eingesehen werden:

Die Bundeswehr hat ein umfangreiches Informationssicherheitssystem eingerichtet, das ständig optimiert und an die jeweils aktuelle Bedrohungslage angepasst wird. Dieses System umfasst nicht nur technische (Hard- und Software), sondern auch organisatorische (Rollen und Rechte) und personelle (Ausbildung, Sensibilisierung) Maßnahmen. Damit sind wir jederzeit auf eine Verschärfung der Sicherheitslage vorbereitet und unsere mobilen IR-Teams sind rund um die Uhr verfügbar, um bei akuten Notfällen eingreifen zu können. Wir sind hier gut aufgestellt und wir entwickeln uns ständig weiter, um dieses Niveau halten zu können.

Wehrmedizin und Wehrpharmazie 4 / 2024

Generalmajor J. Setzer

Kommando Cyber- und Informationsraum

Johanna-Kinkel-Str. 2–4

53175 Bonn

E-Mail: [email protected]